Blog dos alunos do Curso de MBIT na matéria de Gestão Empresarial ministradas pelo Dr. Vivaldo José Breternitz

sábado, 29 de setembro de 2012

sexta-feira, 28 de setembro de 2012

O elo mais fraco...

Reportagem excelente do Jornal Washington Post, sobre cibernética e Engenharia Social, vale a pena conferir na integra esta matéria, e acompanhar todos os links postados. Super 10!!!

* Segue o link para as matérias completas:Linha do tempo: Principais eventos da história cibernética

Conheça alguns dos avanços tecnológicos que levaram ao ciberespaço e exemplos de hacks notáveis.

1943-1944 | História

A era digital saltou à frente com a criação do Colossus, a primeira máquina programável digital. Embora limitado em comparação com computadores mais tarde, Colossus desempenhou um papel fundamental na quebra de códigos durante a Segunda Guerra Mundial. Com efeito, o britânico desenvolveu a primeira máquina digital para hackear os códigos alemães.

|

1961-1962 | História

Passos importantes na história das redes de computadores globais veio quando Leonard Kleinrock, do MIT, publicou o primeiro trabalho sobre a teoria de comutação de pacotes em julho de 1961, e no ano seguinte, quando JCR Licklider, também no MIT, escreveu uma série de memorandos soletrando suas idéias para uma "Rede Galáctica", em que as pessoas poderiam acessar dados de qualquer lugar.

|

1967-1969 | História

A Advanced Research Projects Agency, mais tarde conhecida como DARPA, acelerou a trabalhar no que foi inicialmente chamado de ARPANET e, finalmente, veio a ser conhecido como a Internet. A mensagem foi enviada ARPANET primeira às 10:30 em 29 de outubro de 1969.

|

1971 | História

Intel lançou o primeiro microprocessador integrado, um grande salto na história do computador. Tinha 2.300 transistor e processadas 60000 instruções por segundo.

|

1982 | Hackear

Funcionários de segurança nacional dos Estados Unidos lançou um dos ciberataques primeiro do mundo em outro país: a União Soviética. Autoridades norte-americanas ouvidas, através de uma fonte da KGB chamado Adeus, que os soviéticos a intenção de comprar equipamentos de informática através de uma empresa de fachada para operar um gasoduto. Agentes dos EUA alterou o software, que mais tarde causou o gasoduto explodir.

|

1986-1987 | Hackear

Em 1986 e 1987, um pesquisador de física na Universidade da Califórnia, em Berkeley, descobriu um corte global de computadores acadêmicos, militares e do governo dos Estados Unidos. Narrou mais tarde no livro "Ovo de Cucos", foi a primeira investigação do seu tipo, e revelou ameaças de hackers on-line espalhadas ao redor do globo.

|

1988 | Hackear

O primeiro "worm" ataque ocorreu na Internet. Um estudante da Universidade de Cornell, chamado Robert Tappan Morris lançou várias dezenas de linhas de código, que replicados descontroladamente e atingiu milhares de computadores rígidos. Ele parou cerca de 10 por cento dos 88.000 computadores ligados à Internet no momento.

|

1990 | História

ARPANET tornou-se uma rede de operação conhecida como a Internet. Cerca de 2,6 milhões de pessoas em todo o mundo teve acesso.

|

1994 | Hackear

Hackers anônimos repetidamente atacado da Força Aérea Roma Laboratory, em Nova York, ressaltando a ameaça a sistemas militares. Os investigadores descobriram que um adolescente britânico e um técnico de Israel tinha usado os sistemas de telefonia e redes em oito países para encobrir seus ataques militares numerosos e sistemas de computadores do governo.

|

1997 | Hackear

Primeiro do Pentágono "guerra de informação" exercício, conhecido como receptor válido, descobriu que sistemas industriais e de informação em todo os Estados Unidos são vulneráveis a ciberataques de hackers utilizando a tecnologia disponível e software. Especialistas disseram que parecia que ataques simulados sobre energia e redes de comunicação em Oahu, Havaí, Los Angeles, Colorado Springs, Colorado, Washington, DC, e em outros lugares conseguiu com facilidade.

|

2003 | História

A quantidade de informações digitais criadas por computadores, câmeras e sistemas de outros dados deste ano superou o montante de todas as informações criadas na história humana, segundo estudos da International Data Corp e EMC.

|

Nov 2003 | Hackear

Hackers aparentemente apoiados pela China atacado sistemas militares e do governo dos Estados Unidos com a impunidade, making off com terabytes de dados. Os ataques foram apelidados de Chuva Titan por funcionários nos Estados Unidos.

|

Maio 2007 | Hackear

Durante uma disputa entre a Estónia ea Rússia, os hackers lançaram ataques maciços em agências do governo da Estónia, bancos, jornais e outras organizações, utilizando redes de computadores para desligar os sistemas da Estónia online. Alguns analistas, culpando a Rússia, afirmou os ataques representam um dos primeiros exemplos de ciberguerra.

|

2008 | História

Ciberespaço acelerou a sua expansão, com o número de dispositivos conectados à Internet excedendo o número de pessoas na Terra pela primeira vez. Esse número atingiu um número estimado de 12,5 bilhões em 2010, de acordo com um pesquisador da Cisco previu que ele vai subir para 50 bilhões em 2020. Centenas de milhões de novos usuários da Internet também assinar, muitos milhões deles através de telefones celulares e outros dispositivos portáteis.

|

Nov 2008 | Hackear

A quebra mais significativa dos EUA de segurança de computadores ocorreu, aparentemente, quando alguém trabalha com o Comando Central do Pentágono inserido um flash drive infectado em um computador laptop em uma base militar no Oriente Médio. O caso foi o nome de código Yankee Buckshot. "O código flash drive de computador malicioso, colocado lá por uma agência de inteligência estrangeira, carregado si em uma rede dirigida pelo Comando Central dos EUA. Que se espalhou código detectado em sistemas classificados e não classificados, estabelecendo o que equivalia a uma cabeça de ponte digital, a partir do qual os dados poderiam ser transferidos para servidores sob controle estrangeiro ", uma autoridade sênior dos EUA escreveu mais tarde na revista Foreign Affairs.

|

Março 2009 | Hackear

Pesquisadores canadenses identificaram um operacional da rede de espionagem chinesa nos sistemas de computadores do governo em 103 países, tornando-se a maior operação desse tipo já identificado publicamente. Os pesquisadores apelidado de GhostNet sistema.

|

Dez 2009 | Hackear

Links de comunicação com os EUA drones foram cortados por insurgentes iraquianos, que usaram computadores portáteis e software barato. O truque, aparentemente, permitiu que os insurgentes para ver imagens de vídeo do drone estava gravando.

|

Janeiro 2010 | Hackear

O Google anunciou que ele e dezenas de outras empresas foram o foco de um "ataque altamente sofisticado e orientada" originário da China. O ataque resultou em uma enorme quantidade de dados sendo roubados. Mais tarde foi apelidado de Operação Aurora.

|

Fev 2010 | História

O número de usuários de internet superou 2 bilhões. O Departamento de Defesa disse que, embora "é um domínio pelo homem, o ciberespaço é tão relevante agora um domínio para as atividades do Departamento de Defesa como os domínios naturais de terra, mar, ar e espaço."

|

Julho 2010 | Hackear

Pesquisadores descobriram o cyberweapon mais sofisticada de sempre a ser tornado público. Um "worm", conhecido como Stuxnet, que foi projetado para procurar determinados sistemas de controle industrial feito pela Siemens. Stuxnet aproveitou quatro vulnerabilidades de dia zero e parecia estar destinado a um programa de enriquecimento de urânio no Irã. Especialistas disseram que parecia ter um efeito devastador, destruindo ou danificando centenas de centrífugas. O New York Times informou que o presidente Barack Obama aprovou a operação como parte de uma campanha de EUA-Israel contra o Irã segredo ciberguerra começou sob o governo Bush.

|

Nov 2010 | História

Um grupo de cientistas do país em um relatório do Pentágono que "o ciber-universo é complexo bem além da compreensão de qualquer pessoa e comportamento exposições que ninguém previu, e às vezes não podem sequer ser bem explicado." Os cientistas, que fazem parte de um grupo consultivo do Pentágono chamado Jason, disse: "Nossos enfoques de segurança atuais tiveram sucesso limitado e tornaram-se uma corrida armamentista com nossos adversários. Para alcançar avanços de segurança precisamos de uma compreensão mais fundamental da ciência da cibernética -segurança ".

|

Maio 2011 | Hackear

Sony disse ao Congresso que hackers haviam penetrado a rede PlayStation, roubo ou uso indevido de informações pessoais a pelo menos 77 milhões de usuários. Sony estima que o custo consequências da corte pelo menos US $ 170 milhões. Parecia que os criminosos se disfarçou como membros do grupo anarquista ativista conhecido como Anonymous.

|

Março 2012 | Hackear

General Keith Alexander, comandante do Comando dos EUA no Cyber, culpou a China por tomar "surpreendentes" quantidades de propery intelectual e para o hack do ano passado de segurança gigante RSA. Em depoimento perante um painel do Congresso, Alexander insinuado represálias militares. "Reservamo-nos o direito de utilizar todos os meios necessários - diplomáticos, informativos, militares e econômicos - adequados e compatíveis com o direito internacional aplicável," Alexander testemunhou.

JORNAL WASHINGTON POST, Investigação; Linha do tempo: Principais eventos da história cibernética. Disponível em

<http://www.washingtonpost.com/wp-srv/special/investigative/zeroday/cyber-history-timeline/index.html> acesso em setembro de 2012.

|

Estatística a serviço da guerra

Modelo matemático ajuda a prever embates no Afeganistão

Dois estudos, um deles usando dados vazados pelo WikiLeaks, demonstraram que é possível prever o desenrolar de conflitos armados, indicando que mesmo em uma atividade tão caótica quanto a guerra é possível encontrar padrões subjacentes.

Os resultados contrariam uma clássica definição do famoso militar prussiano Carl von Clausewitz (1780-1831) que escreveu um livro fundamental, "Da Guerra". Para Clausewitz, "a guerra é a província da incerteza, três quartos daquelas coisas sobre as quais a ação na guerra deve ser calculada estão escondidos mais ou menos em uma nuvem de grande incerteza".

A equipe de Guido Sanguinetti, da Universidade de Edimburgo, Reino Unido, usou cerca de 77 mil registros de combates e outros incidentes, como atentados a bomba, compilados pelo Exército dos EUA no Afeganistão entre 2004 e 2009 e vazados pelo WikiLeaks.

| Sgt. Alison Baskerville/Mod Army |

|

| Atirador com cão no Afeganistão |

Eles usaram um complexo modelo estatístico localizando os incidentes no tempo e no espaço e com base nos dados prévios puderam prever, e acertar, onde haveria maior atividade dos insurgentes em 2010.

Os incidentes foram raros em algumas províncias; outras, como Helmand, eram particularmente violentas. O aumento na atividade dos insurgentes lembrava um anel circulando o país. O estudo foi publicado em edição recente da revista científica americana "PNAS".

"Nós fizemos um enfoque puramente estatístico. Nossa pesquisa foi basicamente definida pela curiosidade e tivemos sorte. Aconteceu de estarmos trabalhando com estatísticas espaço-temporais quando os dados do WikiLeaks foram divulgados, e queríamos saber se nossos métodos poderiam extrair informação dos dados"; disse Sanguinetti à Folha.

Quanto a aplicações práticas dos resultados, ele diz que é difícil dizer, pois eles não são especialistas em contra-insurgência. Mas eles acham que, como os dados coletados em conflitos tendem a aumentar, a modelagem estatística avançada tenderá a ter o seu papel prático.

O outro estudo foi publicado antes na revista científica "Science" e analisou 3.143 atos terroristas cometidos entre 1968 e 2008 por 381 diferentes organizações, que resultaram em mortes de pessoas. Também foram incluídas as atividades armadas no Iraque e Afeganistão e ataques suicidas com bombas.

A equipe do físico Neil Johnson, da Universidade de Miami, EUA, concluiu que, quando dois grupos armados se enfrentam, a escalada de ataques segue um padrão que pode ser detectado com uma fórmula matemática baseada no intervalo de tempo entre os dois primeiros incidentes.

Assim como em toda atividade humana, é a prática que leva à perfeição; os ataques aumentam com o tempo, mas as forças da contra-insurgência reagem, em um processo de adaptação e contra-adaptação que lembra a "corrida armamentista" na natureza entre parasitas e hospedeiros, a chamada "hipótese da Rainha Vermelha".

A rainha é personagem de uma das obras de Lewis Carroll, "Alice Através do Espelho". Segundo ela, "você precisa correr muito para ficar no mesmo lugar". É o que acontece com parasita e hospedeiro, insurgente e contra-insurgente.

"Nosso artigo na 'Science' identificou padrões curiosos na escalação e de-escalação de eventos em conflitos", disse Johnson à Folha. "Nós achamos que isso é um resultado direto da luta entre os dois lados, que lembra a corrida da Rainha Vermelha", afirma o pesquisador.

Segundo Johnson, o artigo de Sanguinetti e colegas basicamente "redescobriu os mesmos padrões que nós identificamos no conflito no Afeganistão, mas eles usam uma lente de medida desnecessariamente complicada".

"Resumindo: quando se sabe que padrões existem em conflitos, em particular padrões de escalação, graças ao nosso artigo na 'Science', e se você conhece o padrão, pode dizer que há algum elemento de previsibilidade, pelo menos em termos de tendência", afirma o físico.

NETO, Ricardo Bonalume; Modelo matemático ajuda a prever embates no Afeganistão. DE SÃO PAULO. Disponível em

<http://www1.folha.uol.com.br/ciencia/1160703-modelo-matematico-ajuda-a-prever-embates-no-afeganistao.shtml> acesso em setembro de 2012.

Estudo de Caso - Yahoo!

Estudo de caso elaborado por Ernesto Charles Niklaus sobre o Yahoo!

Estudo de Caso - Yahoo! (Clique para visualizar)

Estudo de Caso - Yahoo! (Clique para visualizar)

quarta-feira, 26 de setembro de 2012

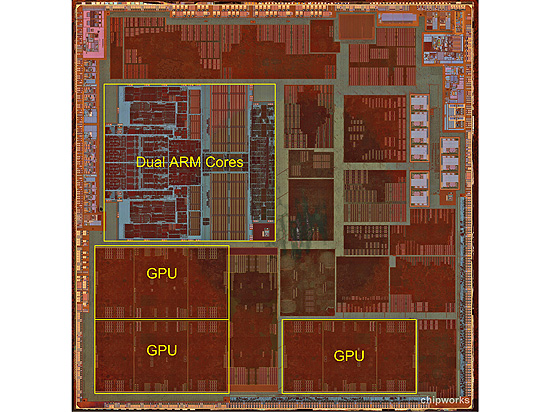

Processador do iPhone 5 é fabricado pela Samsung, diz site especializado

O "iFixit", site de eletrônicos famoso por desmontar as bugigangas tecnológicas recém-lançadas, publicou nesta terça (25) um texto dedicado somente ao processador Apple A6, empregado no iPhone 5. O chip, segundo o site, é fabricado pela Samsung.

| Reprodução/iFixit.com | ||

| ||

| Processador Apple A6, empregado no iPhone 5, é examinado pelos site "iFixit": chip seria feito pela Samsung |

A Samsung, empresa que foi obrigada a pagar US$ 1 bilhão à Apple após uma disputa judicial, manufatura também o A5, processador do iPhone 4S e do iPad 2, em uma fábrica no estado americano do Texas.

Com a desmontagem do aparelho, também confirmou-se a capacidade de memória RAM do iPhone 5, que é de 1 Gbyte.

| Reprodução/iFixit.com | ||

| ||

| Aparelho tem 1 Gbyte de RAM, como se supunha anteriormente, e bateria com 1.440 mAh de capacidade |

A Apple tem-se aproximado de outras fabricantes de chips para tentar romper sua ligação com a Samsung também nesse aspecto, segundo a Bloomberg.

O Samsung Galaxy S 3, celular topo de linha da coreana, usa o processador de núcleo quádruplo Exynos 4412, fabricado por ela própria.

FOLHA Tec; Processador do iPhone 5 é fabricado pela Samsung, diz site especializado. COLABORAÇÃO PARA A FOLHA. Disponível em

<http://www1.folha.uol.com.br/tec/1158959-processador-do-iphone-5-e-fabricado-pela-samsung-diz-site-especializado.shtml> acesso em setembro de 2012.

Falha na plataforma Java torna 1 bilhão de computadores vulneráveis

Uma brecha de segurança do programa Java permite que pessoas mal-intencionadas instalem código malicioso, como vírus, em praticamente todos os computadores Mac e Windows em que o software está instalado --cerca de 1 bilhão de máquinas.

| Reprodução |

|

| Logotipo do Java |

Têm a falha as versões Java 5, Java 6 e Java 7. Todas as versões do Windows estão sujeitas à brecha, assim como computadores com o sistema da Apple OS X 10.6 (Snow Leopard) ou mais novo.

A descoberta foi feita pela firma polonesa de antivírus Security Explorations e inicialmente divulgada pelo site "Computerworld" nesta quarta (26).

A Oracle, dona do Java, disse à empresa de segurança que eliminará a falha em uma atualização ("update") futura, mas não disse a data. Segundo o "Computerworld", a próxima atualização trimestral do Java está marcada para o dia 16 de outubro.

Usuários do Java para celulares e tablets não estão expostos a esse erro.

Por meio da brecha seria possível a instalação de programas como vírus para o roubo de informações privadas, incluindo números de cartão de crédito.

O Java é uma plataforma utilizada para aplicações de segurança de bancos, por exemplo, funcionando como uma espécie de programa satélite do navegador. Também é empregado em jogos e outros tipos de interface (não confundir com a linguagem de desenvolvimento web Javascript).

Tornou-se propriedade da Oracle quando esta adquiriu a empresa que o fornecia, a Sun Microsystems, em 2009.

FOLHA Tec; Falha na plataforma Java torna 1 bilhão de computadores vulneráveis. COLABORAÇÃO PARA A FOLHA. Disponível em

<http://www1.folha.uol.com.br/tec/1159467-falha-na-plataforma-java-torna-1-bilhao-de-computadores-vulneraveis.shtml> acesso em setembro de 2012.

terça-feira, 25 de setembro de 2012

segunda-feira, 24 de setembro de 2012

Apple

Apple

História

A empresa Apple Computers, mais que uma empresa, um grande império da era dos computadores. Aquela que traz como símbolo uma simples maçã, invenção de dois garotos hippies da cidade de Cupertino nos EUA que apostaram em seu trabalho e mesmo sem nenhum crédito de empresas ou apoio, conquistaram o seu próprio lugar no topo do mundo tecnológico. Hoje é um referencial de tecnologia, design e qualidade. Mas como uma humilde empresa criada inicialmente dentro de uma garagem chegou tão longe? O que faz tantos usuários esgotarem IPADS no primeiro dia de lançamento em lojas em todo o planeta? Confira você mesmo o histórico completo da Apple.

Em 1976 dois colegas de faculdade, Steve Jobs e Steve Wozniak começaram a “brincar” com seus primeiros computadores, fabricados ainda de forma rústica por eles mesmos. Na época obviamente, não se pensava no termo “computador pessoal”, as pessoas queriam uma máquina de escrever, mas computadores domésticos era uma loucura!

Steve Jobs e seu parceiro então construíram o primeiro computador que fazia operações simples, e o nome do projeto ficou conhecido como Apple I.

O computador era uma simples caixa de madeira que armazenava uma placa de circuitos. Apresentada a várias empresas como a Atari e HP, o computador foi recusado e visto com desprezo… Sim, eles não sabiam, mas tinham recusado uma verdadeira máquina da fortuna. Enquanto a Apple I não despertava interesse para as grandes empresas, os usuários comuns estavam se aproximando cada vez mais.

Em 1977, em uma feira de computadores na Califórnia foi apresentado o Apple I que ganhou toda a notoriedade de diversas pessoas, transformando-o em um fenômeno para a época. Com o sucesso o Apple I ganhou um sucessor, o Apple II. Neste mesmo ano a Apple ganhou uma sede em Cupertino – Califórnia, consolidando o respeito e seriedade da empresa.

Neste tempo, outra empresa muito importante, a Xerox, trabalhava em cima de uma grande invenção que está sobre suas mãos agora, o mouse (O mouse havia sido desenvolvido em 1968). A interface gráfica, com menus foram deQualquersenvolvidos pelos engenheiros da Xerox. Contudo o alto escalão da empresa zombou da idéia do mouse e da interface gráfica. Mas nosso amigo budista estava de olho no que estava acontecendo, e resolveu reunir este material a favor dele.

Neste tempo, outra empresa muito importante, a Xerox, trabalhava em cima de uma grande invenção que está sobre suas mãos agora, o mouse (O mouse havia sido desenvolvido em 1968). A interface gráfica, com menus foram deQualquersenvolvidos pelos engenheiros da Xerox. Contudo o alto escalão da empresa zombou da idéia do mouse e da interface gráfica. Mas nosso amigo budista estava de olho no que estava acontecendo, e resolveu reunir este material a favor dele.

Com os ingredientes reunidos, em 1983 foi lançado um computador Apple chamado “Lisa“. Com 1 MB de memória RAM, dois drives de disquete e disco rígido de 5MB e um monitor de 12 polegadas. Também trazia interface gráfica, mouse e uma suíte de aplicativos tipo Office. Porém não estavam acessíveis aos usuários domésticos, 10 Mil dólares era o preço dessa máquina.

O Macintosh tinha tudo o que Lisa tinha, mas ganhou melhorias na interface gráfica e nos aplicativos – O sistema operacional foi o Mac OS 1.0.

A empresa estava crescendo cada vez mais e já não dependia inteiramente de Steve Jobs, diante tantos atritos que o mesmo causava, foi demitido pelo conselho da empresa. Steve Wozniak também se despediu da Apple no mesmo ano, mas saiu depois de ter uma briga com Jobs. Então a empresa seguiu sem os pilares iniciais do seu sucesso. Nesta mesma época a Microsoft estava começando a ganhar espaço e sem ameaças ela prosperou.

A Apple sem Jobs não era a mesma coisa, e começou a desapontar os usuários. Em 1991 a empresa lançou o seu primeiro computador portátil chamado de PowerBook, na tentativa de reconquistar seu público, que não estava satisfeito principalmente com os preços dos aparelhos.

Em 1994 os computadores foram lançados com um novo processador chamado “PowerPC“, a aposta nos novos processadores não deu certo. O problema foi à incompatibilidade de programas que antes rodavam nos processadores da família 68000 Motorola, agora não conseguiam executar. Assim todos os programas precisavam ser reescritos, e se isto era um desafio para os desenvolvedores, imagine para os usuários. A solução foi à criação de um programa que emulava softwares antigos, porém causava lentidão nos computadores, era desagradável. Conforme o tempo passou os novos programas foram escritos de acordo com as instruções dos novos processadores.

Até o final de 1996 a Apple ainda vivia uma crise, sem Jobs tudo parecia sem brilho, o desafio era prosseguir…

Steve embora demitido da Apple desde 1985 fundou a NeXT, uma nova empresa de computadores que em 1986 comprou a Pixar da Lucasfilm - Anos mais tarde ficou famosa por uma nova linguagem de animação 3D para desenhos animados. Na década de 1990 a Pixar sob liderança de Steve Jobs produziu o primeiro filme infantil animado na sua totalidade por computador – Toy Story.

Em 1996 a Apple compra de Steve Jobs a NeXT Computer e o admite novamente na empresa. Neste tempo a Apple planejava seu novo sistema operacional (O Mac OS X) e precisava do sistema operacional de Jobs (NeXTStep) como base. Em 2000 foi lançado o Mac OS X. e a empresa saiu do aperto, voltando aos eixos finalmente. Steve Jobs ainda trouxe à Apple em 1998 uma novidade, o iMac – uma nova linha de computadores com design arrojado, comportando seus dispositivos dentro da caixa do monitor, o teclado e mouse tinham um visual bem atraente.

Foi o primeiro computador que abandonou o tom “bege”, agora em cores personalizadas – isto agradou boa parte do público jovem.

Com tanta coisa boa acontecendo na Apple, Steve Jobs revolucionaria o mercado com os famosos iPod’s. Um player portátil de áudio e vídeo que se tornou febre em vários países. O iPod conquistou o público por sua leveza, praticidade, modernidade e simplicidade. Assim a Apple começou a atuar no mercado musical, o programa Itunes chegou dois anos depois e passou a ser o par do iPod, uma loja virtual para a compra de músicas pela internet de forma legal e barata.

Em 2006 o mercado abriu as portas para o MacBook, um laptop moderno que trouxe consigo o novo processador Intel (O PowerPC foi abandonado), deixando o preço mais acessível e o melhor de tudo, velocidade de processamento superior.

Estamos em 2007 e com a Apple ramificada além de seu mercado, atinge agora o setor de telecomunicações com um novo produto – o iPhone. O iPhone é um Smartphone construído com a tecnologia da maçã, com funções de multitouch, filmadora, acesso a internet e muito mais. Seu sistema operacional é conhecido como iOS, um dos aparelhos móveis mais cobiçados do planeta.

Em 2010 um novo conceito de Tablet é lançado, o iPad – Um tablet com interface multitoque e funções inspiradas na navegação do iPhone, foi um estouro de vendas.

Em 2011 chegou às lojas do mundo todo o seu sucessor – o Ipad 2, com design fino e elegante, sua navegação é surpreendente. Conta com Wi-Fi, Bluetooth, processador dual-core A5, em um design leve e confortável. Estas são as características que fazem no iPad2 ser um sonho para muitos.·.

A empresa não enfrenta mais crises desde a volta de Steve, simplicidade e perfeição é a fórmula que Steve sempre usou para conquistar seu público. Embora meio arrogante e considerado por muitos como insuportável, foi o responsável pela popularização do mouse e interface gráfica em computadores (Mesmo não sendo o criador), um gênio que ficará marcado na história da Apple.

A empresa Apple

A Apple não é sequer um lugar particularmente agradável, em uma era em que legiões de empresas competem para ser listadas na classificação anual dos lugares mais desejáveis para trabalhar. A Apple faz questão de não participar dessas disputas. É o oposto do ambiente do Google, talvez o melhor exemplo do que é considerado ‘bacana’ em termos de gestão de pessoas nos dias de hoje.

‘Posso trabalhar de pijama, comer salgadinhos e apostar corrida de patinete elétrico com os outros engenheiros. ’ Essa é uma frase possível no Google que jamais foi ouvida na empresa criada por Jobs. A Apple paga salários competitivos com os do mercado, mas longe de serem os melhores.

Um diretor sênior pode receber um salário anual de 200 000 dólares mais bônus, que podem, nos anos bons, aumentar a remuneração total em 50%. De acordo com executivos da empresa, falar em dinheiro na Apple é desaconselhável, mesmo que a carga de trabalho muitas vezes inclua fins de semana e feriados. Quando era o vice-presidente de operações da Apple, Tim Cook era famoso por agendar reuniões com sua equipe nos domingos à noite.

Os executivos referem-se ao manual de procedimentos da empresa como a receita do ‘tempero secreto’. Quanto aos aparelhos da Apple — por mais que o mundo admire ou goste deles —, poucos entendem como ela os faz e os comercializa.

Não se sabe como seus líderes atuam — a maneira como a empresa coloca equipes para competir umas contra as outras e a falta de abordagem para o desenvolvimento de carreira.

Na Apple, muitos membros de posições médias trabalham duro durante anos na mesma função — mais uma diferença do resto do mundo corporativo, que costuma ter planos de carreira muito claros. Na empresa com a marca de Jobs, um punhado de assistentes dos executivos mais importantes é eleito para formar a próxima geração de líderes.

‘O que o Steve faria?’ certamente será a pergunta mais repetida por essa geração durante os próximos anos. Se eles conseguirem colocar em prática o que lhes foi ensinado, o sucesso da empresa está garantido. De fato, a ausência de Jobs colocará em teste a cultura da empresa que ele tentou institucionalizar em seus últimos anos de vida.

O último conselho que Jobs deixou a seus executivos, inclusive a Cook, o atual presidente, foi: ‘Nunca pergunte o que fazer, apenas faça o que é certo’. “Pode demorar alguns anos, mas no futuro o mundo descobrirá se Steve Jobs era a Apple — ou se ele foi bem-sucedido na criação de um organismo suficientemente forte para sobreviver à sua morte.”

Valor de mercado

A Apple, com vendas anuais de 108 bilhões de dólares, é uma empresa cujos métodos vão contra décadas de máximas de gestão estabelecidas. É como se a empresa não prestasse atenção no que estavam ensinando nas escolas de administração e negócios — e, de fato, não estava.

A Apple é sigilosa em uma época em que a tendência nas empresas se direciona para a transparência. Longe de possuir poder, seus colaboradores operam dentro de uma faixa restrita de responsabilidade. Espera-se que os funcionários sigam ordens, não que ofereçam opiniões. Pouca gente — incluindo os próprios funcionários — tem pistas do que acontece na Apple antes do lançamento oficial de um produto.

É exatamente assim que a Apple quer. Os colaboradores sabem que algo grande está para acontecer quando os carpinteiros aparecem nos prédios da matriz da companhia, em Cupertino. Novas paredes são erguidas rapidamente. Portas são acrescentadas e novos protocolos de segurança são implantados.

Janelas que antes eram transparentes ficam foscas. Para o funcionário deixado de fora, a confusão é desconcertante. É bem provável que você não faça ideia do que esteja acontecendo e provavelmente não é para você saber. Se nada lhe foi revelado, então você não tem nada a ver com isso. Fim da história.

Os bons gerentes, como nos ensinam, são aqueles que delegam. Na Apple, pelo contrário, o próprio Jobs era um ‘microgerente’ em todos os sentidos da palavra, da aprovação de cada publicidade criada na empresa à decisão de quem participaria ou não das reuniões ultrassecretas.

A Apple ainda despreza outra peça do culto à eficiência da gestão moderna: ela deixa dinheiro na mesa quando os lucros estão em alta. A Apple, de fato, demonstra pouco interesse em Wall Street, dando a impressão de que vê os investidores como pessoas irritantes, na pior das hipóteses, ou como um mal necessário, na melhor das hipóteses.

A Apple realizou uma façanha poucas vezes ocorrida no mercado de tecnologia: superou o valor de mercado das principais companhias americanas do segmento somadas.

Juntos, os valores de mercado da Microsoft (256,7 bi de dólares), Google (221,4 bi de dólares), Amazon (111,2 bi de dólares) e Facebook (41,3 bi de dólares) atingiriam a marca de US$ 630,9 bi.

Sozinha, com seus papéis negociados a 676 dólares, a Apple tem valor de mercado superior a 632,5 bi de dólares.

A observação foi primeira notada pelo designer e analista americano Kontra e divulgada no Twitter.

A Apple atingiu novo valor de mercado recorde na segunda-feira, primeiro dia útil após a sentença que condenou a Samsung a pagar 1 bilhão de dólares à empresa cofundada por Steve Jobs. Na ocasião, cada ação da Apple chegou a ser negociada por 680,87 dólares.

A notícia também derrubou as ações do Google, detentor do sistema operacional Android, utilizado nos smartphones da Samsung, que recuou 1,4%.

Ao mesmo tempo, a desvalorização das ações do Facebook, em quase 50% em relação ao valor de oferta inicial ao mercado, corrobora o cenário favorável à Apple.

Desde que as bolsas começaram a se recuperar da turbulência de 2008, os papéis da Apple acumulam uma alta histórica. A valorização da companhia foi ainda mais intensa no último ano, quando foi comandada por Tim Cook, substituto do fundador Steve Jobs. No primeiro ano com o novo presidente, a empresa se valorizou nada menos que 76,3%.

A Apple parece não ter rivais que ameacem seu posto de maior empresa do mundo em valor de mercado. Na semana passada, a soma do preço de todas as ações da companhia passou dos US$ 630 bilhões, aumentando a distância para a segunda colocada, a Exxon Mobil, que vale por volta de US$ 400 bilhões. Na comparação com outros gigantes de tecnologia, ela é maior que a soma de Google, Facebook, Intel, HP, Amazon, eBay, Yahoo, Dell, AOL e Groupon.

As atuais cotações das ações da Apple fazem dela a empresa com maior valor de mercado da história. A marca foi atingida em agosto, após a companhia superar o recorde anterior da rival Microsoft, que chegou a valer US$ 616 bilhões no final de 1999, antes do estouro da bolha da internet, mas agora é avaliada em US$ 254 bilhões.

Pode parecer algo fora da realidade, mas o valor de mercado normalmente reflete os resultados das companhias. Por exemplo: a Apple vale aproximadamente três vezes mais que o Google (veja no infográfico), enquanto seu lucro no último trimestre (US$ 8,8 bilhões) também foi mais ou menos três vezes maior que o do Google (US$ 2,8 bilhões).

Mas especialistas do mercado avaliam que os principais desafios do executivo estão reservados para o próximo ano. Até agora, os produtos lançados haviam sido planejados na gestão Jobs (como o iPhone 4S), ou não trouxeram grandes novidades (como o novo iPad). Agora, com a briga pelo mercado de smartphones cada vez mais acirrada, as inovações serão de total responsabilidade de Cook.

Ainda assim, o consenso entre os analistas, segundo o sistema da bolsa eletrônica Nasdaq, é recomendar a compra das ações da Apple. Ou seja, eles acreditam que as cotações devem subir ainda mais. Atualmente, uma ação da companhia vale por volta de US$ 660, e o banco de investimentos Jefferies recentemente elevou o preço-alvo do papel para US$ 900. Se algo próximo disso acontecesse, a gigante californiana quebraria – mais uma vez – todos os recordes do mercado.

“It’s better to be a pirate than to join the navy” (Steve Jobs)

"É melhor ser um pirata do que entrar para a marinha" (Steve Jobs)

domingo, 23 de setembro de 2012

Caso CICA

A

empresa foi construída no ano de 1941, resultado de uma associação entre a

família Bonfiglioli e importantes famílias de importadores e comerciantes de

produtos europeus do segmento alimentício. São elas: Família Messina, Família

Guerrazzi e Família Guzzo

A

primeira fábrica do grupo foi inaugurada na Rua CICA, no Jardim CICA, iniciando

sua produção exclusivamente de Extrato de Tomate da marca Elefante. A cidade de

Jundiaí foi escolhida por ser um importante centro de distribuição devido à

existência de três ferrovias na cidade.

Em

1942 o grupo aumentou sua gama de produtos, incluindo a produção de frutas em

conserva, azeitonas, geléias entre outros produtos.

Em

1942 o grupo aumentou sua gama de produtos, incluindo a produção de frutas em

conserva, azeitonas, geléias entre outros produtos.

Mas

o produto líder de mercado do grupo era o extrato de tomate, que ganhou um

símbolo bastante conhecido até os dias atuais, o elefante “Jotalhão”, um dos

personagens da turma da Mônica, criado pelo autor Maurício de Souza. Em uma

tira animada publicada na Folha de São Paulo, a personagem Mônica puxava o

Jotalhão pela tromba e seu amigo Cebolinha dizia “Não sei não... Mas acho que

sua mãe pediu massa de tomate”. A publicação chamou a atenção dos executivos da

CICA, e desde então o elefante tornou-se símbolo da marca, estampando as

embalagens dos extratos de tomate.

A

força deste novo símbolo ajudou a empresa evitar uma crise em 1985, devido à

decretação da falência do Banco Auxiliar, que era controlado por um dos

principais acionistas e fundador Rodolfo Bonfiglioli.

Durante

40 anos a CICA tornou-se a maior produtora de alimentos em conserva não só no

Brasil, mas da América Latina.

Em

1991, foi considerado o maior conjunto industrial da América Latina com 167 mil

metros quadrados de área construída.

Chegou

a empregar cerca de 4 mil trabalhadores jundiaienses e destacou-se pelo bom

relacionamento com seus funcionários. Muitos dos empregados da indústria

fizeram carreira e trabalharam durante toda a vida na CICA.

Depois

deste período, nos próximos anos a empresa deve de dividir suas atenções no

mercado de molhos de tomate com a empresa Arisco residente em Goiás.

Em

1993, a

empresa foi vendida para o grupo Gessy Lever, atualmente conhecida como

Unilever. Em 1998, a

diretoria do grupo decidiu transferir a unidade de Jundiaí para a cidade de Rio

Verde, no estado de Goiás, local que tem atraído outras indústrias do segmento.

A escolha pela cidade de Rio Verde foi resultado de uma pesquisa que englobou

alguns fatores como: proximidade com a produção de tomates dos municípios

vizinhos, em média 50 km

de distancia da unidade industrial, e a concessão de incentivos fiscais por

parte do governo do estado.

No

ano de 1999, a

fábrica da CICA em Jundiaí foi definitivamente encerrada com a demissão dos

últimos 55 funcionários.

A

Unilever investiu R$250 milhões nesta unidade de Rio Verde, e gerou

inicialmente 380 empregos, dos quais 20% foram transferências de funcionários

vindos da antiga CICA em Jundiaí.

Hoje,

a única edificação existente da antiga CICA Jundiaí é a casa onde vivia a

família de um dos fundadores, a família Bonfiglioli. Desde a transferência da

fábrica para Goiás, a sede encontra-se desocupada, tendo apenas algumas áreas

ocupadas pela atual loja de materiais de construção localizada no local

Telhanorte.

Assinar:

Postagens (Atom)